Des années d'étude sur les Interfaces Homme-Machine

1992: sous l'impulsion de M. JACQUET (BRIGANTINE AIRCRAFT / PYMAT) ingénieur et concepteur de sandwichs carbones sophistiqués et de systèmes de découpage par jet d'eau / laser) nous concevons le design hardware et logiciel de la première borne multimédia « visagiste ». C’est l’une des premières bornes de simulation de coiffure au monde car nous devons concurrencer l’entreprise SANYO qui développe un prototype similaire. Cette application est destinée aux opticiens et aux salons de coiffure, elle permet de visualiser un essayage de lunettes ou de coupes de cheveux ainsi qu’une nouvelle coloration.

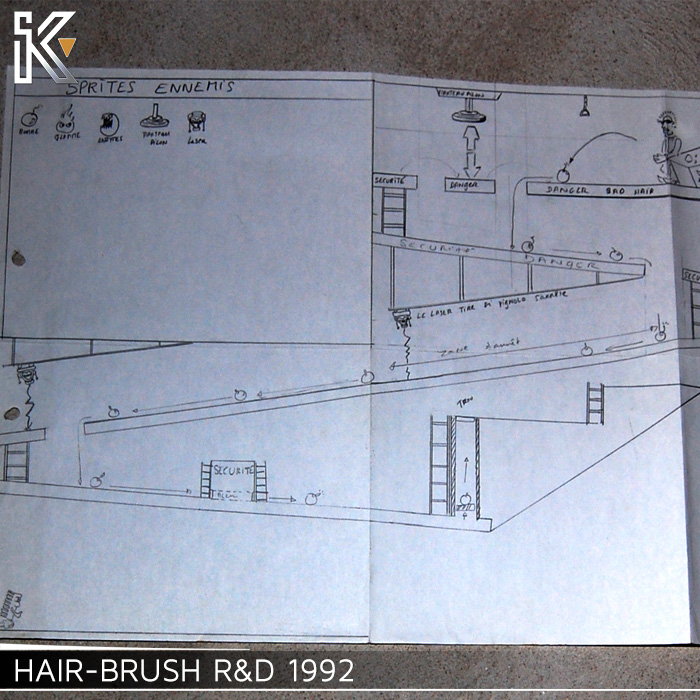

Nous élaborons également une extension destinée aux enfants, ces derniers pourront jouer sur un second écran pendant que leurs parents sont assis devant la borne et valident les différents choix et options sans être dérangés. Le simulateur de coiffure fut pensé pour fonctionner de façon autonome avec une personne seule ou aidée par le professionnel.

Nous avons doté notre logiciel propriétaire d’une extension "esthétique correctrice" inspirée par l’étude du logiciel DELUXE PAINT capable de gommer rides, boutons disgracieux, teint brouillé et autres défauts de carnation. Une imprimante couleur (SONY) sortait les épreuves du visage relooké (coupe de cheveux / lunettes). Nous avons réalisé l'un des premiers systèmes commercialisés en visagisme au monde avec SANYO.

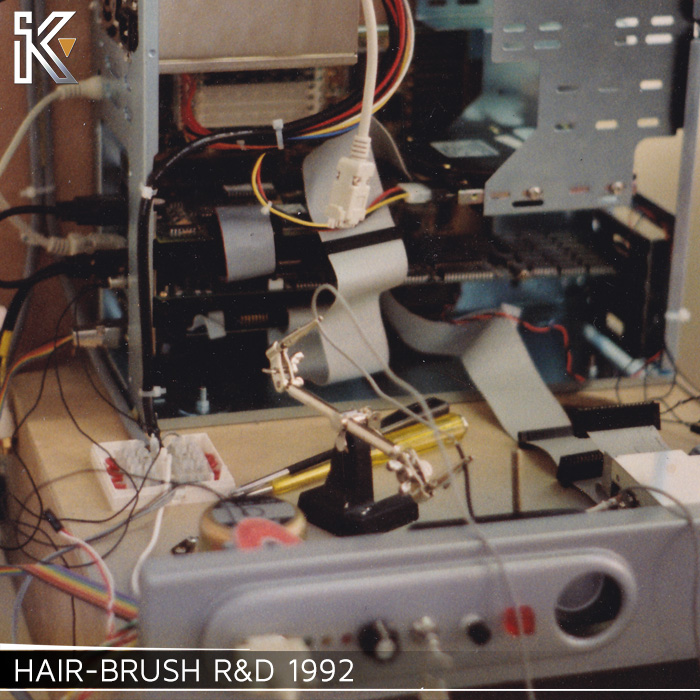

Précurseurs en la matière, nous avons doté le boîtier de commande pour le menu multimédia d'un trackball LOGITECH usiné pour insérer des boutons latéraux et qui pilotait la caméra installée au-dessus de la borne. Nous avons démonté la caméra pour accéder à la circuiterie, soudé dessus des ajouts hardwares pour créer les plaques et relais vers le trackball afin de pouvoir piloter les effets de CAM. L’ensemble tournait sur un processeur 386DX avec des disques durs empilés pour stocker les images (un disque dur à l’époque = 125 MO). La conception a nécessité un ingénieur codeur C++ de l’ESTIA de BAYONNE, un designer UX/UI (à l'époque cette appellation métier était inconnue) en l’occurrence moi et un ingénieur CAO pour la carte de la borne, la finition, le coût, et la négociation avec les fabricants, mon patron.

Nous avons réalisé le code de tout le menu de navigation, le maquettage, le prototypage ainsi que les soudures du prototype (voir photos d’époque). Nous avons aussi conçu deux jeux vidéo dédiés à cette borne : un casse brique Arkanoïd like et un second jeu Donkey Kong like nommé « Tyf-oïde ».

En 1991 les forums et les tutoriaux n’existaient pas. Le développement de la borne sur de nombreux points que nous avons mis en place ressemblera à la philosophie extrême programming qui verra le jour en 1999. Et que j’utilise toujours à ce jour, à mes yeux la meilleure philosophie.

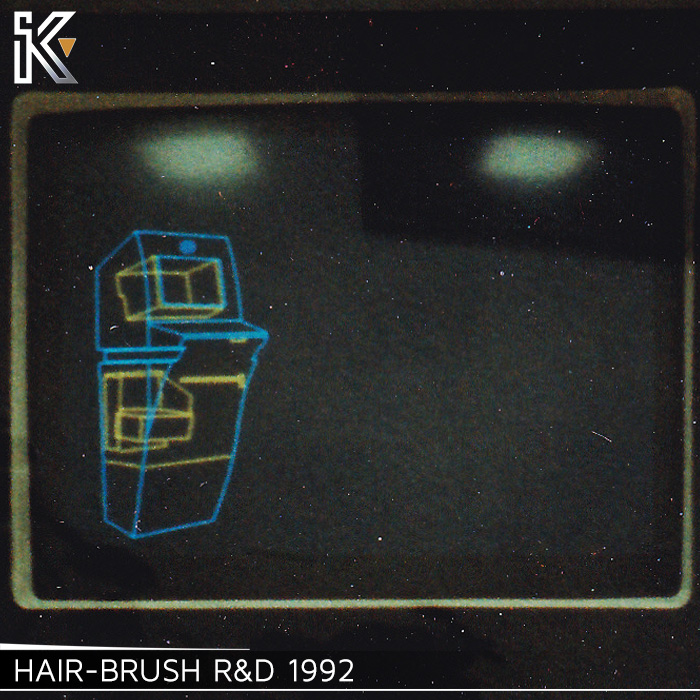

De nombreux processus ont compliqués le développement comme l'extraction et ledétourage des masses de cheveux, des lunettes, qui ont nécessité des gabarits de distorsion difficiles à mettre au point à l’époque mais nous avons relevé le défi. Plus de 80 menus furent développés et le tout iconisé. La borne multimédia/arcade avait aussi un économiseur d'écran. Construite dans l'esprit émotionnel de la Démoscène dans laquelle je me suis toujours épanoui, modélisée avec le logiciel Sculpt 3D sur Commodore AMIGA 500 pour qu'elle se construise élément par élément puis découpée en FLI (une animation en 360°). Vous pouvez voir sur une photographie la borne en 3D se construire (définition : 640X 480). Les deux jeux-vidéo tournaient en 320x240 mais fullscreen (plein écran).

Depuis 1992, nous cherchons, nous créons, nous développons, et solutionnons. Les succès obtenus sur le terrain légitiment notre démarche.